مقاله درباره تشخیص نفوذ در شبکههای کامپیوتری

21 صفحه فایل WORD – قابل ویرایش

فهرست مطالب:

- مقدمه

- بیان مسئله

- اهمیت و ضرورت

- اهداف تحقیق

- روش تحقیق

- مباحث نظری

- نفوذ

- سیستم تشخیص نفوذ

- اجزای تشکیل دهنده سیستم های تشخیص نفوذ

- طبقه بندی IDS ها بر اساس قابلیت ها

- مقایسه روش های تشخیص نفوذ

- ضرورت تست نفوذ پذیری و مراحل اجرای آن

- انواع حملات نفوذگران و برخی علایم نفوذ

- روش های شناسایی وتشخیص نفوذ

- انواع معماری سیستم های تشخیص نفوذ

- سیستم تشخیص مبتنی بر میزبان(HIDS)

- سیستم تشخیص مبتی بر میزبانNIDS

- Intrusion Detection and Prevention : Systems(IDPS)

- انواع IDS ها از نظر واکنش

- نتیجه گیری

- مراجع

چکیده:

با رشد روز افزون اطلاعات، تهدیدات مرتبط با امنیت اطلاعات گسترش یافته و سامانه های اطلاعاتی را در معرض خطرات جدی قرار داده است،

لذا ارائه راه کارهای امنیت شبکه و بهره گیری از سامانه امنیت برای مقابله با تهدیدات بسیار ضروری می باشد.

سامانه تشخیص نفوذ یکی از ابزارهای مهم در تامین امنیت شبکه های کامپیوتری بوده و بهترین انتخاب برای شناسایی و پاسخ گویی به حملات درونی و بیرونی یک شبکه می باشد.

کارایی سیستم های تشخیص نفوذ که امروزه به عنوان یکی از عناصر اصلی زیر ساخت های امنیت در بسیاری از سازمان ها می باشند ، چالشی غیر قابل انکار است.

این سیستم ها ، مدل ها و الگو های سخت افزاری و نرم افزاری هستند که به خودکار کردن فرایند ها می پردازند.

در این مقاله به بررسی تشخیص نفوذ در شبکههای کامپیوتری ، روشهای تشخیص نفوذ در شبکه های کامپیوتری،مقایسه روشهای تشخیص نفوذ پرداخته و از روش مطالعه کتابخانه ای استفاده شده است.

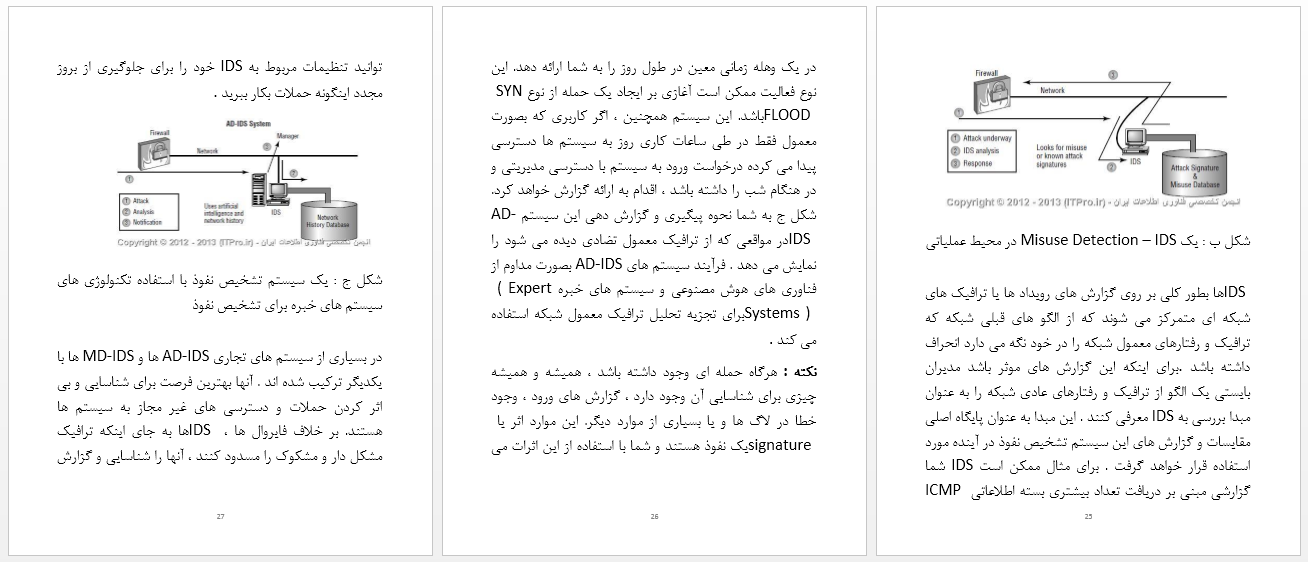

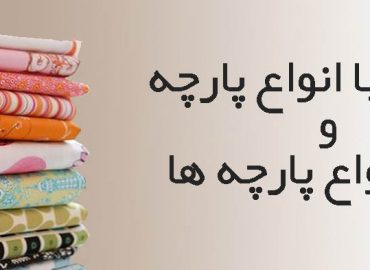

تصاویری از این مقاله:

پیشنهادات ، کاربینی طراحی و شبکه های کامپیوتری

درخواست مشاوره

برای کسب اطلاعات بیشتر درباره این دوره درخواست مشاوره خود را ارسال کنید و یا با ما در تماس باشید.

درخواست مشاورهدوره های مرتبط

تحقیق در مورد پارچه

مقاله درباره پارچه – انواع پارچه زبان: فارسی – تعداد صفحه :8 صفحه فایل word توجه توجه : مقاله بروز…

مقاله در مورد دولت مطلقه

تحقیق درس بررسی تحلیلی مکاتب فلسفی و کلامی در حقوق عمومی – دولت مطلقه فارسی – تعداد صفحه :8 صفحه…

گزارش کاربینی شغل طراحی و چاپ (چاپخانه)

گزارش کاربینی چاپخانه عنوان شغل: چاپ-(چاپخانه) تعداد صفحات : 9 موصوعات : مقدمه شناخت شغل معرفی شرح کلی فعالیتهای سازمان…

نظرات

21,000 تومان

قوانین ثبت دیدگاه